Verificar remitente

Siempre verificar el remitente (DE:) si es o no un correo conocido o si es un correo sospechoso es mejor no abrirlo y enviarlo a no deseados.

Nuevo Phishing que suplata la identidad de vededores de Amazon.

Correos falsos con una supuesta factura son enviadas por ciberdelincuentes,

Crear contraseñas fuertes y seguras.

Cambiar las contraseñas periódicamente.

Activar factor de doble autenticación.

No usar la misma contraseña para todas sus cuentas.

Limitar el acceso a software y a los servicios.

No seguir link desconocidos o sospechosos.

El computador ha dejado de ser el único dispositivo de uso, ahora la tablet o smarphone son también dispositivos de uso y por esto aumenta el riesgo de pérdida de información. Para prevenir esto se debería tener un sistema por capas como almacenar en la nube como Google Drive, Dropbox y en dispositivos externos como disco duros o sistemas NAS.

El phishing es la forma más sencilla de ciberataque y, al mismo tiempo, la más peligrosa y efectiva.

Reconosca al remitente.

Si el correo no tiene nada que ver con sus responsabilidades habituales.

El correo tiene un lenguaje alarmista para crear un sentido de urgencia.

El mensaje contiene archivos adjuntos inesperados o extraños.

El mensaje contiene enlaces que parecen un poco extraños.

Recuerde, las organizaciones responsables no solicitan detalles personales a través de Internet.

Siempre es mejor escribir directamente la URL en lugar de hacer clic en el enlace incorporado.

Es un software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquearlo desde una ubicación remota y encriptar nuestros archivos quitándonos el control de toda la información y datos almacenados,

El virus lanza una ventana emergente en la que nos pedira un pago de un rescate generalmente en bitcoins.

Cómo evitar el Ransomware

-Mantener el sistema operativo actualizado para evitar fallos de seguridad.

-Tener instalado un antivirus y mantenerlo siempre actualizado.

-No abrir correos electrónicos con remitentes desconocidos.

-Evitar navegar por páginas no seguras.

-Ten siempre una copia de seguridad actualizada.

El concurso mundial de Hacker PWN2OWN ,el cual pone a prueba distintos sistemas, detectó que tanto ZOOM como TEAM tienen errores que permiten al ciberdelincuente tomar control del dispositivo sin necesidad de interactuar con su víctima.

Segunda la Agencia de Seguridad de EEUU recomienda usar para reuniones virtuales sistemas como Meet, WhatsApp, Signal, Facebook y Signal por su sistema de cifrado.

El funcionamiento de este sistema consiste en tres niveles de protección.

- La primera capa previene todo los virus

- La segunda evita aplicaciones que no han sido autorizadas

- La tercera preserva la información del ordenador.

Se ha detectado un nuevo Phishing que suplanta la identidad de vendedores de Amazon con la finalidad de conseguir información financiera

Se envía un correo con un supuesto obsequio por sus compras realizadas, le piden que «de un click» en el enlace para ver su obsequio y cómo recibirlo, obviamente este link es fraudulento y les llevará a una página en la que le pedirán que ingrese sus datos y estos serán capturados por el ciberdelincuente.

En este tipo de ataques su equipo no queda afectado, pero la información que usted ingresó ya está bajo el poder del ciberdelincuente.

Ante correos sospechosos se debe:

- No dar click en ningún Link.

- No descargar ningún tipo de archivos.

- No abrir el correo y marcarlo como spam.

- No contestar los correos.

- No reenviar a sus contactos.

Si usted quiere verificar que ha sido el ganador de algún premio de cualquier empresa, debe ingresar directamente en la página de la empresa, buscar publicidad dentro de su web sobre este concurso o premiación y contactarse con ellos para pedir información sobre la veracidad del correo.

Amazon cuenta dentro de su página con opciones para que los usuario notifiquen este tipo de ataques. Usted puede enviar un mail a Amazon con el correo fraudulento como adjunto o reenviarlo a la dirección stop-spoofing@amazon.com

Siempre verificar el remitente (DE:) si es o no un correo conocido o si es un correo sospechoso es mejor no abrirlo y enviarlo a no deseados.

Cada vez que reciba un correo deseado es mejor agregarlo a una lista de correos o contactos.

En el caso de facturas primero verificar si el correo es de una compra que usted sí realizó.

No haga click en los hipervínculos o enlaces adjuntos en el correo, ya que de forma oculta le podrían dirigir a una web fraudulenta.

La mejor forma de acertar siempre es rechazar de forma sistemática cualquier correo electrónico o comunicado que incida en que facilites datos confidenciales.

Registrar su dirección de correos en lugares que no son necesarios, desconocidos o de supuestos premios ganados hará que su correo sea visible para este tipo de ataques.

Según Shopos en el 2022 los ciberataques como Ransomware se incrementaron un 75% afectando a las empresas y han causado grandes pérdidas.

En este año ......

Tendremos un MALWARE AVANZADO, este se adapta de forma más sencilla y puede cambiar su apariencia para evadir las protecciones.

El RANSONWARE será más sofisticado y los montos de rescate serán mayores, los ciberdelincuentes están usando técnicas avanzadas para evadir medidas de detección.

El PHISHING estará mucho más perfeccionado, con una ingeniería social más avanzada y sofisticada, aquí también se incluye SMISHING que es lo mismo, pero por SMS.

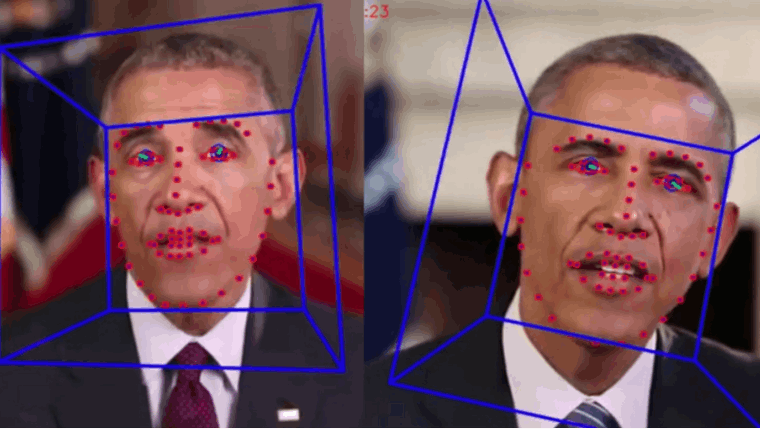

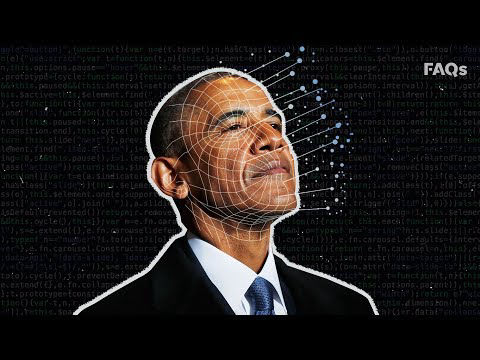

Existirán ataques, con uso de inteligencia artificial como método de intrusión, suplantación de identidad, la inteligencia artificial será el motor de los ciberdelincuentes para ataques más inteligentes y desarrollados como el ya conocido DEEPFAKES.

RECOMENDACIONES

Para evitar ataques es importante estar prevenidos con una solución de ciberseguridad integral, no es suficiente un antivirus, la protección debe ser continua y completa.

A nivel empresa es necesario concienciar a los empleados, tener backups y un plan de desastres completo, a nivel hogar utilizar las redes sociales con responsabilidad y revisar a fondo los links que desean seguir, aplicar seguridades en sus redes y pensar 2 veces antes de subir fotos o videos.

La ingeniería social es crucial y a más de ser aplicable en empresas es muy útil a nivel personal.

Deepfakes: la realidad hackeada

Suplantar tu identidad con Inteligencia Artificial

Los DeepFakes o en español Ultrafalsos, son imágenes, sonidos y videos retocados con inteligencia artificial, buscan suplantar la identidad de una persona con la finalidad de cometer CIBERESTAFA. La Inteligencia Artificial recopila expresiones, movimientos y tonos de voz que posteriormente son modificadas para convertirse en una falsa realidad.

Ejemplo de delitos DeepFakes

Se ha detectado Phishing con el uso de la tecnología Deepfake. Un ejemplo de esto es que se logró suplantar la voz de un alto ejecutivo de una empresa que pedía que se transfiera dinero a una cuenta bancaria. El trabajo remoto ha permitido que este tipo de ciberestafa sea más habitual de lo que se piensa. Por este motivo los deepfakes son más usados en el ambiente laboral.

Como detectar DeepFakes

Lo primero, identificar la información que se tiene expuesta en redes sociales e internet. La inteligencia artificial utiliza toda esta información para crear de manera audivisual una falsa identidad. En el ambiente laboral es muy importante tener en cuenta los movimientos o posturas de los participantes en reuniones virtuales y al ser llamadas analizar si las respuestas son coherentes.

COMPÁRTENOS!